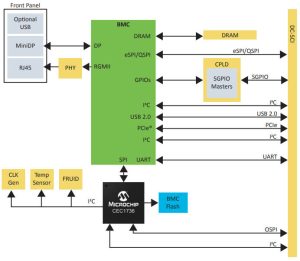

Das CEC173x genannte Ziel ist es, eine Echtzeit-Vertrauensbasis für Server, Telekommunikation, Netzwerke und Industrieausrüstung zu sein.

Dazu wird die MCU zwischen dem Hauptprozessor der Anwendung und dem Flash-Speicher eingefügt, der den Hauptanwendungscode speichert, und verwaltet die Sicherheit dieses gespeicherten Codes, einschließlich seines Schutzes während Aktualisierungen.

Vorab: Electronics Weekly arbeitete mit den begrenzten verfügbaren Informationen, um diesen Artikel zu erstellen, und es könnten sich Fehler eingeschlichen haben – Microchip wurde gebeten, dies zu überprüfen.

Die MCU greift auch in die Anwendungsprozessoren I ein2C-Bus oder SMBus, um die Änderungen durch Hacking über diese Kanäle zu reduzieren.

Sein On-Die-Prozessor ist ein 32-Bit-96-MHz-Arm-Cortex-M4 mit einem eingebetteten Boot-ROM zum Speichern der Einschalt-/Boot-Sequenz und der während der Laufzeit verfügbaren APIs.

„Wenn das Gerät mit VTR_REG-Strom versorgt wird, wird die sichere Bootloader-API verwendet, um das Firmware-Image aus dem internen Flash-Speicher herunterzuladen“, sagte Microchip. „Die Programmierfähigkeit für diesen Flash wird auf verschiedene Weise bereitgestellt, sodass Systemdesigner das Verhalten des Geräts anpassen und gleichzeitig die Integrität des Bildes durch kryptografische Signaturen aufrechterhalten können.“

Zu den On-Chip-Sicherheitsressourcen gehören eine physikalisch nicht klonbare 384-Bit-Funktion (PUF) für die Generierung von Stammschlüsseln und symmetrischen geheimen und privaten Schlüsseln, ein echter Zufallszahlengenerator, eine Verschlüsselungs-Engine (AES128, AES192, AES256, SHA-2, SHA-256, SHA -512, RSA-1024 bis RSA-4096, ECDSA, EC-KCDSA, Ed25519) und eine Schlüsselmanagement-Engine.

Laut Microchip wird eine Geräte- und Firmware-Bestätigung bereitgestellt, und es gibt (nicht spezifizierte) Gegenmaßnahmen für Seitenkanalangriffe.

„Die Attestierungsfunktion liefert vertrauenswürdige Beweise, um sicherzustellen, dass kritische Geräte auf der Plattform authentisch sind“, hieß es. „Lebenszyklusmanagement und Eigentumsübertragungsfunktionen schützen Geheimnisse während des gesamten Lebenszyklus des Endprodukts und während der Übertragung des Produkteigentums, sodass verschiedene Betreiber die Systemplattform sicher nutzen können, ohne Informationen zu gefährden.“

Die CEC1736-Produktseite finden Sie hier und es gibt ein zugehöriges Entwicklungsboard sowie die Trust Platform Design Suite (TPDS) des Unternehmens und seine Soteria-G3-Firmware.